在日常网络运维或项目建设中,我们经常听到有人说:“我做了端口隔离”“我划了 VLAN 做隔离”,甚至有人以为这两者是同一个东西。

但实际上,它们的原理、作用层次、配置逻辑,乃至安全效果,都有明显区别。

今天,我们就来彻底搞清楚:端口隔离和 VLAN 隔离,到底有啥不同?

在深入技术细节前,先回到问题的本质。

网络隔离的目的,无非是——

防止不同终端之间的相互访问,提升安全性与管理性。

比如:

办公区电脑不应直接访问监控摄像头;财务电脑不该和普通员工在同一广播域;不同租户(客户)的服务器不能互相看到彼此。而实现“隔离”,常见有两种思路:

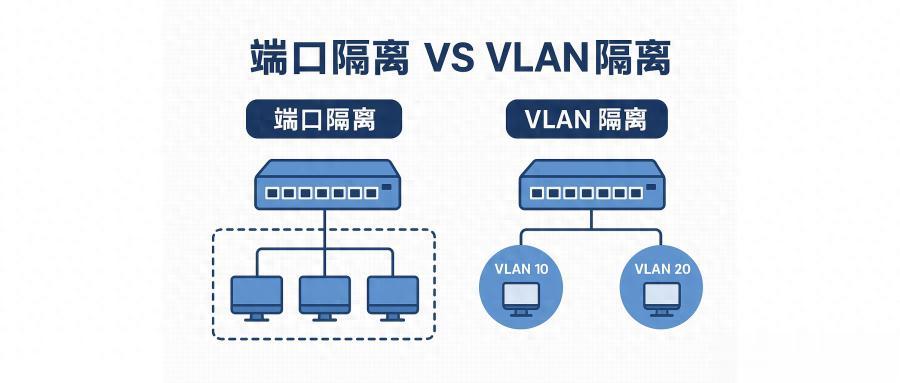

逻辑隔离(VLAN)物理隔离(端口隔离)两者听起来都能“防互通”,但实现方式、影响范围完全不同。

VLAN 隔离VLAN(Virtual Local Area Network)即虚拟局域网。

它通过在二层交换机中打标签(Tag),将一个物理网络划分成多个逻辑广播域。

简单说:

一台交换机可以被“虚拟分割”成多个小交换机,各自独立运行。

VLAN 通过 802.1Q 标准,在以太帧中插入一个 4 字节的 VLAN 标签,用于标识该帧属于哪个 VLAN。

帧结构变化如下:

+------------+----------+------------------+---------+ | 目的MAC | 源MAC | VLAN标签(802.1Q) | 数据载荷 | +------------+----------+------------------+---------+这样:

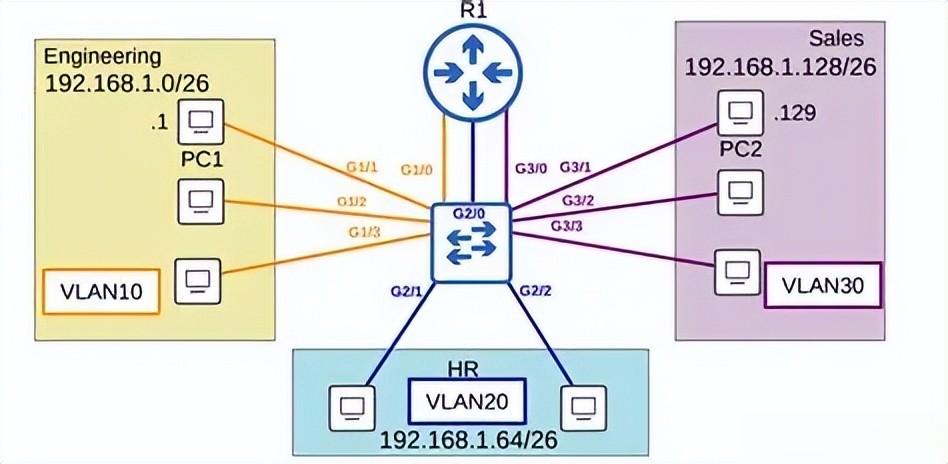

同 VLAN 的主机才能互相通信;不同 VLAN 之间,即使物理上接在同一交换机,也无法互通;若想跨 VLAN 通信,必须经过三层设备(如三层交换机或路由器)。VLAN 隔离的特征

举个例子:

部门

VLAN ID

IP 网段

办公区

VLAN 10

192.168.10.0/24

财务区

VLAN 20

192.168.20.0/24

访客区

VLAN 30

192.168.30.0/24

此时:

VLAN10 与 VLAN20 默认无法互通;即使两台主机都连在同一台交换机上,也被 VLAN 边界隔开;若要通信,必须通过三层网关(如 192.168.10.1 与 192.168.20.1)。所以,VLAN 隔离是一种“逻辑广播域隔离”。

端口隔离端口隔离(Port Isolation)通常是交换机厂商提供的一种简单安全策略。

它通过在二层端口层面直接限制通信,实现同 VLAN 内部的物理隔离。

举个形象的比喻:

VLAN 是“分房子”,端口隔离是“锁门”。 即使住在同一间房(同 VLAN),彼此之间也不能随意来往。

端口隔离的类型不同厂商命名略有差异,但核心思想一致。

以常见的两种模式为例:

典型应用如:

小区宽带接入;酒店客房网络;运营商交换机防止用户互访。假设一台交换机上:

Gig0/1:接上行网关 Gig0/2、Gig0/3、Gig0/4:接用户主机我们想让用户主机之间互相不能通信,但都能访问网关。

在华为或思科交换机上可能这样配置:

华为示例:

[SW] interface GigabitEthernet0/1 [SW-GigabitEthernet0/1] port-isolate enable interlink [SW] interface range GigabitEthernet0/2 to GigabitEthernet0/4 [SW-if-range] port-isolate enableCisco 示例(Private VLAN 思想):

Switch(config)# interface range fa0/2 - 4 Switch(config-if-range)# switchport protected配置完成后:

Gig0/2~4 端口之间不能互 ping;但它们都能访问 Gig0/1(网关)。端口隔离的特征

端口隔离更像是一种“端口防碰撞机制”,粒度更细,也更物理化。

两者的本质区别我们把两者放在一张对比表里,看得更清楚:

一句话总结:

VLAN 是逻辑层面的“大刀”,端口隔离是物理层面的“小剪刀”。