写在前面

说到工业协议,前面我们已经原创了很多:

最全整理工业通讯上的领域各种总线+协议+规范+接口—数据采集与控制

最详细的工业网络通讯技术与协议总结解读(现场总线、工业以太网、工业无线)

IT、OT 深度融合的当下,无论是OT侧,还是IT侧,各种协议都起到了至关重要的作用,比如前面我们提到的各种工控协议的解读与密码破解:

西门子、施耐德、罗克韦尔:三大工控厂商PLC密码保护突破之旅

S7-1200+SCADA:详解西门子S7协议与数据读写

工控巨头西门子、施耐德私有S7、UMAS协议解析与PLC密码破解

今天我们分享工控安全实践:当PLC遇见IT:通过固件攻击西门子S7-1500实践~

在BLACKHAT 2024 ASIA大会上,以色列理工学院的Eyal Semel及其团队提出了一项重要安全研究——《Debug7: 利用固件篡改途径实现西门子S7 PLC的远程调试》,揭示了对西门子关键工业控制系统的新安全威胁。

研究基于之前在Black Hat USA 2022上发表的SOfT7项目,该项目首次揭示了西门子软件PLC ET 200SP中双虚拟机架构的细节,包括一个运行嵌入式Windows的上层通信系统和一个执行控制逻辑的加密Adonis Linux(SWCPU)。

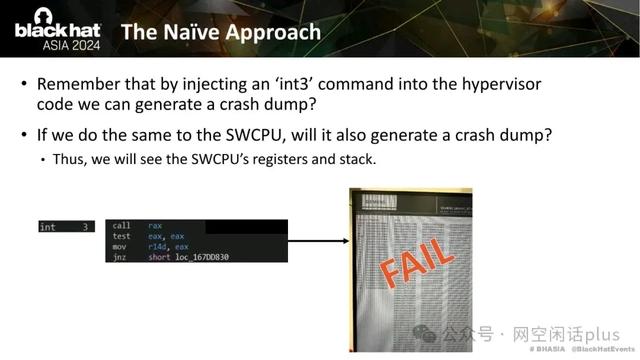

该团队进一步发展了先前工作,展示了一种技术,一旦攻击者取得Windows虚拟机的控制权,就能实时修改SWCPU固件,进而开启远程调试功能。这一突破不仅揭示了全新的固件调试手段,还揭露了一个被忽视的调试标记,使攻击者能用恶意ELF文件替换原本加密的控制程序。

通过巧妙地利用系统调用钩取及西门子专设Web服务器中的HTTP通道,研究人员实现了对固件的修改,建立了与SWCPU的远程通讯链路,操控其运行状态。他们还设计了一款创新调试器,可以在SWCPU运行时动态设置断点,访问和修改内存及寄存器,且因启动阶段安全防护缺失,该调试器的部署能保持持久化。

这一发现对西门子S7 PLC系列构成深远影响,因其分析的核心S7-1500固件广泛应用于西门子的控制器产品。它意味着,任何能够侵入Windows虚拟机的远程攻击者,都能利用现成的Web服务通道植入恶意代码,与命令与控制服务器通信,从而完全控制PLC。

该研究的严重性在于几个方面:

一、这是目前唯一已知能动态解析西门子SWCPU固件的技术,影响遍及整个Simatic S7产品线。

二、展示了如何构建持久性PLC恶意软件,能在重启后持续活动且难以被发现。

三、现有的安全防护措施对此类攻击显得脆弱,且受感染PLC的修复工作极其困难。

四、此类攻击技术和恶意软件开发,正是网络犯罪分子热衷探索和应用的方向,对全工业自动化安全构成了严峻挑战。