数十家隐秘关联的企业、一套精密的云控系统、一场针对普通用户的“精准收割”,火绒安全的报告揭开了国内互联网流量的地下江湖。

01

流量劫持的“黑箱”

打开电脑,插上电源,登录界面——对于数亿中国互联网用户而言,这是再平常不过的日常场景。然而,在这片看似平静的数字世界地下,正运行着一张看不见的流量收割网络。根据火绒安全实验室最新发布的报告,一个以鲁大师为首的“企业矩阵”正通过云控配置方式构建大规模推广产业链,远程开启推广模块以实现流量变现。

这个网络不仅技术高超,还极其擅长“看人下菜”:它会检测用户浏览器历史记录,若发现用户访问过周鸿祎微博或搜索过“劫持”、“流氓软件”等关键词,便自动停止推广,以此规避可能发声抗议的技术人员群体。

2025年11月,火绒安全实验室发布报告《“捉迷藏”式收割:撕开鲁大师为首系列企业流量劫持黑幕!》,揭露了以鲁大师(成都奇鲁科技)为核心的灰色产业链。这些企业通过云控配置技术动态操控软件行为,实现大规模流量劫持与推广变现。

鲁大师等软件的推广行为包括利用浏览器弹窗推广“传奇”类页游、未经用户明确许可安装第三方软件、篡改京东网页链接等多种方式。更为令人惊讶的是,这些软件会检测用户浏览器历史记录,特别规避搜索过“劫持”、“捆绑”等关键词的用户。

更令人震惊的是,其推广系统具备“反侦察”能力:若检测到用户浏览器历史中含“劫持”“捆绑”等关键词,或曾访问360创始人周鸿祎的微博,便自动停止推广——精准规避技术人员与舆论监督者。

02

云控战术

流量劫持的“隐形武器”

火绒安全的报告标题——“捉迷藏式收割”——精准描绘了这场流量战争的本质。与传统病毒不同,这些推广模块以动态加载的插件形式存在,通过云端远程控制,可随时调整策略,使安全分析变得困难重重。

鲁大师的推广行为涵盖多个方面:利用浏览器弹窗推广“传奇”类页游、在未获用户明确许可的情况下弹窗安装第三方软件、篡改京东网页链接并插入京粉推广参数以获取佣金。

更令人惊讶的是其技术实施的精细度。以弹窗安装为例,鲁大师会设置虚假关闭按钮诱导用户交互——无论用户点击关闭按钮还是触发超时机制,都会执行推广软件的下载安装流程。

云控配置中包含了“close_install”(关闭安装)和“timeout_install”(超时安装)等参数,让推广行为可以根据场景精准控制。安装时,推广模块会添加静默参数,如“--silent”、“--no-desktop-shortcut”等,使安装过程几乎不留痕迹。

这种云控模式的精妙之处在于,推广行为并非固定编码在软件中,而是可以通过云端指令随时开启、关闭或调整目标人群,形成一个动态的、可远程控制的收割网络。

03

矩阵式黑产的技术与利益链条

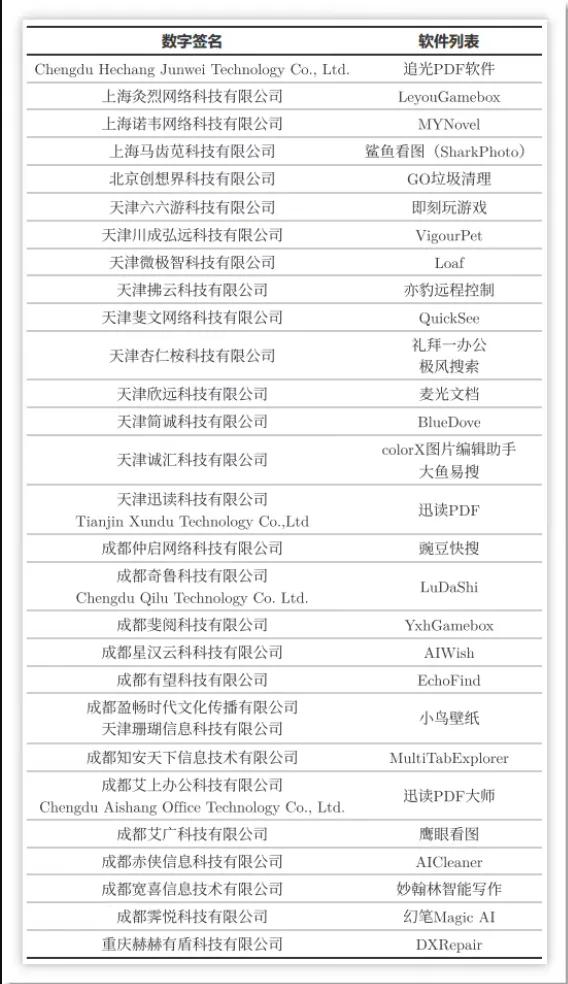

火绒安全报告揭示的不仅是一家企业的行为,而是一个由数十家公司通过隐蔽关联关系相互连接形成的庞大网络。这些公司分布在不同地区,注册时间各异,表面上看似毫无关联,实则通过技术协作和利益共享紧密相连。

关键证据浮出水面:天津杏仁桉科技提供的“推广结算系统”后台,其用户中心仅允许以“@ludashi.com”为后缀的鲁大师企业邮箱注册。这一发现直接证实了这些公司在业务和利益输送上的高度关联。

更深入的技术溯源显示,一个曾面向外网开放的程序自动构建网站上,托管了“小蓝鸽”、“大力文件粉碎”等数十款软件的源码,而提交这些构建请求的邮箱,最终被溯源到了成都奇鲁科技有限公司的企业邮箱系统。

这种“法务隔离,技术互通”的模式精心构建了一个推广共同体,既能在表面上规避法律责任,又能实现协同作战。这些公司通过隐藏的结算体系进行利益输送,并通过极其相似的云控模块向用户终端推送各类推广产品。

04

针对高危人群的“反侦察”机制

这场流量劫持活动最令人震惊的特点之一,是其高度智能化的规避机制。推广模块不仅针对普通用户进行收割,还精心设计了一套识别和规避“高危人群”的系统。

火绒安全的报告指出,鲁大师的推广模块会检测用户浏览器历史记录,匹配页面标题中的关键词。如发现“劫持”、“捆绑”、“流氓软件”、“自动打开”等搜索记录,系统便会停止向该用户推广,以规避曾关注此类问题的用户。

更具体地说,该系统会检查用户是否在七天内通过百度搜索过特定关键词,或是否访问过技术论坛如“bbs.pediy.com”、“www.52pojie.cn”等。甚至连用户是否访问过360创始人周鸿祎的微博都成为判断依据。

地域歧视也成为其规避策略的一部分:北京地区的用户会收到更少的推广配置,可能因为北京技术人员密度高,媒体关注度高。

此外,系统还会检测用户是否安装了安全软件、是否为付费会员等,从而精准定位“安全目标”。这种智能筛选机制确保了推广活动最大限度地避开可能发声抗议的群体,悄无声息地收割普通用户。

05

产业反思

流量正义与用户权益的边界

鲁大师事件折射出中国互联网行业长期存在的盈利模式困境。当传统免费模式难以维持企业生存时,一些企业选择了越过边界,将用户流量视为可肆意收割的矿产。

然而,这种模式的代价是巨大的。它不仅损害了用户体验,更侵蚀了互联网信任基础。随着博主“Z极客”等用户的实测发现,鲁大师的许多功能已从免费转向付费,而其提供的“AI智能降温”等工具实际效果有限,甚至可能通过给CPU降频导致电脑变卡顿。

火绒安全的报告揭示了一个更为深刻的问题:当技术被用于对抗而非保护用户时,所谓的“免费”是否已成为一种误导性营销?这些企业通过数据加密、代码混淆、动态加载、多层跳转等多种技术对抗手段,蓄意隐匿其损害用户体验的行为。

监管挑战也随之浮现。这些公司工商关联弱但技术关联强,且具备高度反侦察能力,传统的监管手段难以有效应对这种新型的“隐形商业网络”。

06

写在最后

普通用户如何避免成为“肉鸡”

面对如此精细化的流量劫持网络,普通用户应如何保护自己?火绒安全和其他技术专家提出了多层防御策略。

从软件安装源头开始防范至关重要。坚持“零信任”原则,不必要的软件一律不装;审慎评估工具类软件,尽量使用Windows自带功能或知名的、信誉良好的国际/开源工具。安装软件时务必选择“自定义安装”,仔细阅读每一个步骤,取消所有默认勾选的捆绑项。

在系统配置层面,严格控制软件的“自启动”和“后台运行”权限至关重要。定期检查任务管理器中的启动项目,禁用不必要的自启动程序。对于不需要联网的本地工具,可以通过Windows防火墙禁止其出站连接,阻止其接收云控指令。

浏览器是流量劫持的主要目标,因此应使用国际知名浏览器如Chrome、Edge或Firefox,并安装可靠的广告屏蔽插件如uBlock Origin。同时,定期检查浏览器扩展列表,删除所有不认识或不需要的扩展。

最重要的是培养良好的长期使用习惯:定期审查已安装的程序列表,发现不明软件立即卸载;对于小工具,优先选择“绿色版”或“便携版”,以减少对系统的写入权限。