研究人员周三报告称,黑客在一家未具名银行的网络中植入了一个配备4G调制解调器的树莓派,试图从该金融机构的ATM系统中窃取资金。

安全公司Group-IB的研究人员指出,这种“前所未有的战术使攻击者能够彻底突破边界防线”。黑客将物理入侵与远程访问恶意软件相结合,后者采用了一种新颖技术来隐藏自身,即使面对复杂的取证工具也难以被发现。这种技术名为Linux bind mount,通常用于IT管理,但此前从未见威胁行为者使用过。这一技巧使恶意软件能够以类似于rootkit的方式运行,利用先进技术隐藏于其所运行的操作系统中。

最终目标:后门入侵ATM交换网络树莓派被连接到与银行ATM系统相同的网络交换机上,这一位置实际上将其置于银行的内部网络之中。攻击者的目的是入侵ATM交换服务器,并通过这种控制操纵银行的硬件安全模块(HSM)。HSM是一种防篡改的物理设备,用于存储凭证和数字签名等敏感信息,并执行加密与解密功能。

此次攻击的幕后组织在业内被追踪为UNC2891。这个以金融为动机的威胁组织自2017年以来一直活跃,专门针对银行的基础设施。它因在攻击Linux、Unix和Oracle Solaris系统时熟练使用定制恶意软件而声名显赫。

2022年,谷歌的Mandiant部门表示,他们观察到UNC2891在目标网络中潜伏了数年之久,其间几乎未被察觉。Mandiant的研究人员随后识别出一种名为CakeTap的定制rootkit,专为Solaris系统设计。CakeTap通过感染的ATM交换网络操纵消息,很可能用于利用伪造的银行卡进行未经授权的现金提款。Mandiant还记录了另外两款定制恶意软件,分别命名为SlapStick和TinyShell。

Group-IB周三的报告显示,UNC2891依然活跃,并不断探索新的先进方法,试图在不被发现的情况下潜入银行网络。

物理入侵与技术伪装Group-IB高级数字取证和事件响应专家Nam Le Phuong写道:“此案中最不寻常的元素之一是攻击者利用物理访问安装树莓派设备。”该设备直接连接到与ATM相同的网络交换机上,实际上处于银行内部网络中。树莓派配备了4G调制解调器,使攻击者能够通过移动数据进行远程访问。

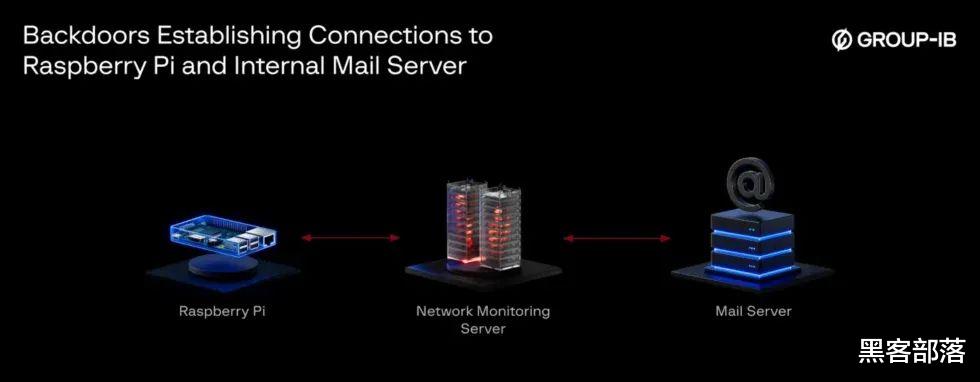

为了维持持久性,UNC2891还入侵了一台邮件服务器,因为该服务器具备持续的互联网连接。树莓派与邮件服务器的后门通过银行的监控服务器作为中介进行通信。监控服务器之所以被选中,是因为它能够访问数据中心内的几乎所有服务器。

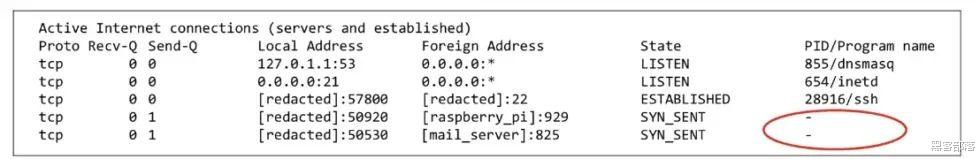

在Group-IB最初调查银行网络时,研究人员注意到监控服务器上的一些异常行为,包括每10分钟一次的出站信标信号,以及对未知设备的反复连接尝试。随后,他们使用取证工具分析通信,发现端点为树莓派和邮件服务器,但无法识别负责信标信号的进程名称。

研究人员在信标发送时捕获了系统内存,发现相关进程名为lightdm,这是一个与开源LightDM显示管理器相关的进程。虽然该进程看似合法,但研究人员注意到LightDM二进制文件安装位置异常,引起了怀疑。进一步调查揭示,定制后门的进程被故意伪装,试图误导研究人员。

Nam Le Phuong解释道:“后门进程被威胁行为者故意混淆,通过进程伪装实现。具体而言,二进制文件被命名为‘lightdm’,模仿Linux系统上常见的合法LightDM显示管理器。为增强欺骗性,该进程执行时携带类似合法参数的命令行参数,例如‘lightdm –session child 11 19 —’,旨在逃避检测并在入侵后的调查中误导取证分析师。”

这些后门正在主动与树莓派和内部邮件服务器建立连接。

Linux bind mount与MITRE ATT&CK框架如前所述,这些进程利用Linux bind mount进行伪装。Group-IB随后将这一技术添加到MITRE ATT&CK框架中,命名为**“T1564.013 – Hide Artifacts: Bind Mounts”**。

Group-IB未透露受损交换设备的位置,也未说明攻击者如何成功植入树莓派。在UNC2891实现其最终目标——用CakeTap后门感染ATM交换网络之前,攻击被检测并终止。