如果你最近几年接触过政企单位或大型企业的数据中心网络,会发现一个明显变化:

安全设备越来越多了。

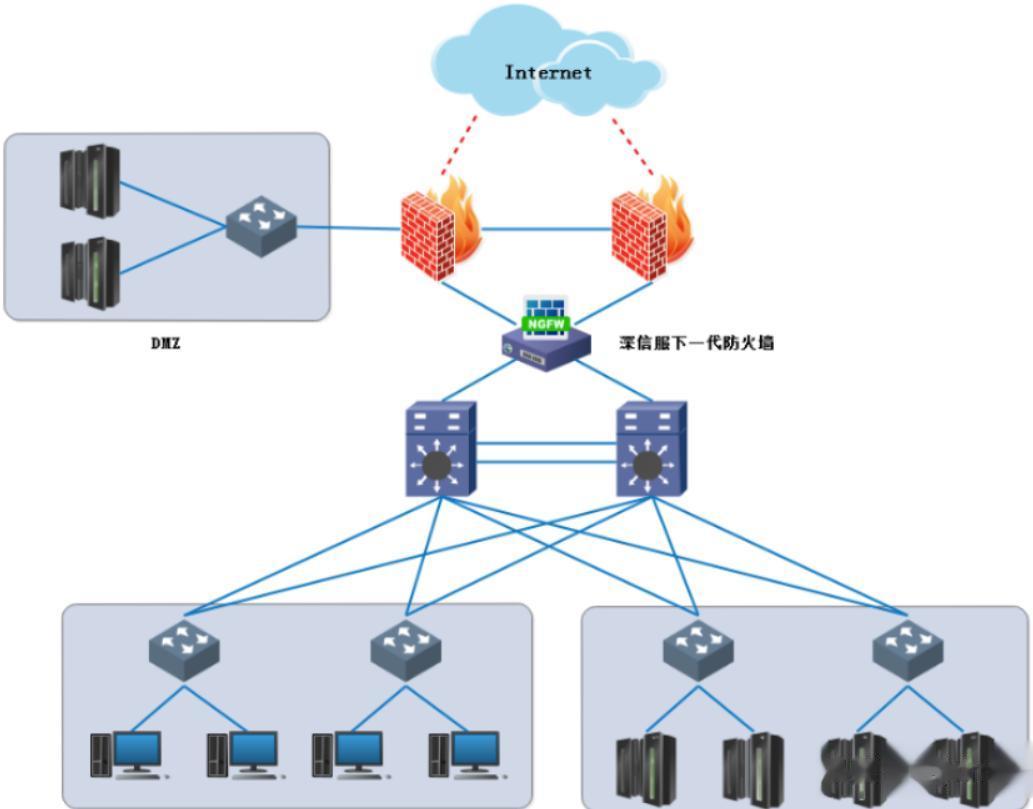

出口有防火墙,

核心层有防火墙,

接入层也在做访问控制,

旁边还部署着 IDS、IPS、网闸、服务器密码机,

这两年又开始频繁听到“零信任”。

很多人第一次看到这样的网络架构,都会产生一个疑问:

真的有必要搞这么复杂吗?

不再假设网络一定是安全的

不再假设网络一定是安全的早些年,网络安全的核心思路其实很简单:

把出口守好,内网就是安全的

只要防火墙策略配好、端口关严、外网访问受控,内部系统就被认为是“可信环境”。

但现实逐渐证明,这个假设并不成立。

钓鱼邮件进入内网VPN 账号被撞库内部终端中毒第三方运维人员带入风险漏洞利用从内网开始横向扩散越来越多的安全事件说明了一件事:

攻击并不一定来自外部,问题往往发生在“已经进来之后”。

也正是从这个阶段开始,安全建设的思路发生了变化。

立体式防护,其实是在做“分层防守”所谓立体式防护,并不是简单地“设备越多越安全”,而是一个比较清晰的逻辑:

不同位置,解决不同类型的风险

与其把所有希望寄托在一台设备上,不如在多个关键位置设置防线,把风险一层层削弱。

出口防火墙第一道防线,但不再是唯一防线

出口防火墙依然非常重要。

它主要承担的是:

控制内外网访问边界限制不必要的对外暴露过滤大量明显异常流量提供基础的访问审计能力可以说,出口防火墙的作用更像是:

“减压器”——先把最明显、最粗暴的流量挡掉

但随着攻击方式的变化,出口防火墙也面临一些现实限制:

大量攻击走加密流量使用合法端口和协议模仿正常业务行为借助已泄露的账号在这种情况下,单靠出口防火墙,很难覆盖所有风险。

核心防火墙开始真正关注“内网流量”

很多单位是在经历过一次内部安全事件后,才意识到核心防火墙的价值。

核心层防火墙关注的重点,不再是“外面进不进来”,而是:

内部系统之间能不能随便访问业务之间是否需要完全互通一台服务器出问题,会不会影响整个网络在大型网络中,内网并不是一个整体,而是由多个业务域、多个安全等级组成。

核心防火墙的意义就在于:

把内网“拆分开来”,降低横向扩散的风险

即便某个区域出现问题,也不至于迅速波及全部系统。

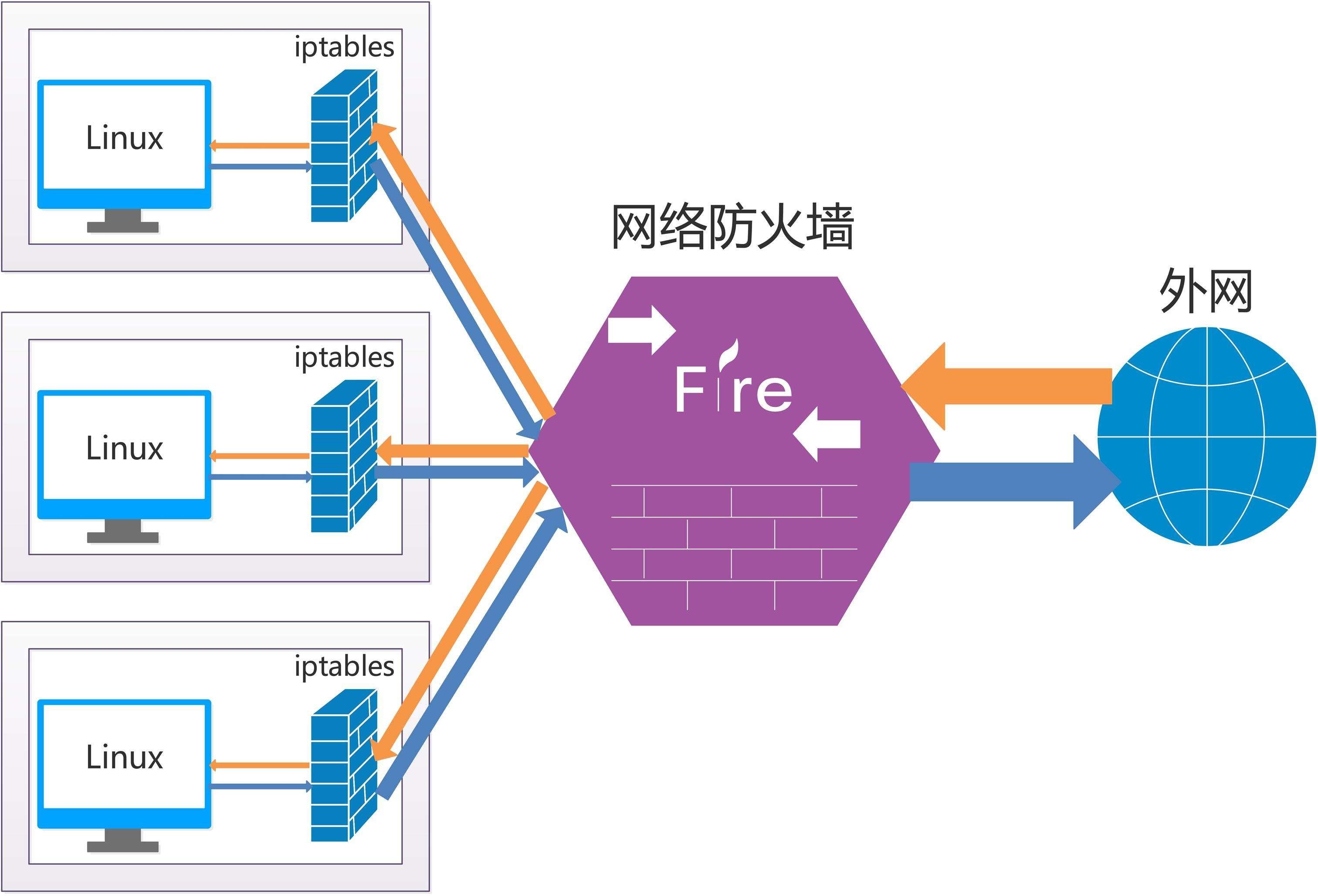

接入层防护最容易被忽视的一环

相比数据中心核心区域,接入层往往更复杂,也更不可控。

这里的特点是:

终端数量多人员类型杂安全意识参差不齐外包、临时账号较多从安全角度看,这里反而是风险最集中的地方。

因此,越来越多单位开始在接入层引入:

访问控制策略终端合规检查用户和设备绑定精细化权限管理核心思路只有一句话:

不是接上内网,就天然值得信任。

IDS 与 IPS:一个“看”,一个“拦”在立体式防护中,IDS 和 IPS 往往一起出现,但作用并不相同。

IDS(入侵检测)更偏向监测和告警发现异常行为提供安全态势感知为事后分析提供依据

IDS(入侵检测)更偏向监测和告警发现异常行为提供安全态势感知为事后分析提供依据它解决的是:

我有没有正在被攻击?

IPS(入侵防御)更偏向实时阻断针对已知攻击特征在流量层面直接干预它解决的是:

我能不能当场把攻击挡住?

在实际部署中,很多单位会比较谨慎地使用 IPS,原因也很现实:

误拦业务流量的代价,有时比攻击本身还高。

网闸在高安全等级场景中依然不可替代

在互联网公司中,网闸并不常见;

但在政企、金融、涉密环境中,它却非常普遍。

原因并不复杂:

不同系统安全等级差异大数据流向必须严格受控有些场景不允许双向通信在这类环境中,单纯依靠逻辑策略已经不够,需要更强隔离手段。

网闸的核心价值并不在于“性能”,而在于:

通信路径可控、方向明确、绕不过去

服务器密码机把“最关键的东西”单独保护起来

在很多攻击事件中,真正造成严重后果的,并不是服务器被控制,而是:

密钥被拿走了

服务器密码机的设计目标非常明确:

密钥不直接存放在服务器加解密过程在专用设备中完成即使系统被入侵,密钥仍然安全

这类设备通常出现在:

金融系统政务系统涉及敏感数据的核心业务它解决的是一个更底层的问题:

不是系统权限,而是密码学层面的安全。

零信任更多是一种理念,而不是单一产品

近几年,“零信任”被频繁提起,但也容易被误解。

实际上,零信任并不是要推翻现有安全体系,而是强调几个统一的原则:

不默认信任任何访问身份持续验证权限尽量收紧你会发现,很多已经部署的安全措施,本身就在向零信任靠拢:

接入控制细粒度访问策略身份与行为结合从这个角度看,零信任更像是:

对现有立体式防护的一次理念整合

为什么这套体系看起来“重”,却仍被大量采用?从运维角度讲,这套体系确实存在现实问题:

成本不低架构复杂策略管理难度大对人员能力要求高但它解决了几个绕不开的现实需求:

单点失效不可接受合规和审计要求越来越高攻击迟早会发生,只能尽量降低影响范围对很多政企和大型企业来说,安全建设的目标并不是“永远不出事”,而是:

出事时,问题可控、范围有限、责任清晰。

立体式网络安全防护,看起来复杂、成本高,也确实不够“优雅”。

但它并不是安全焦虑的产物,而是在长期实践中,对现实风险的一种回应。

在今天的网络环境下,安全不再是一堵墙,而是一整套分层协作的系统工程。

这,也是为什么越来越多政企和大型企业,选择了这条路。