在很多公司,防火墙的位置问题,表面看是“拓扑设计”,本质上却是安全理念、网络规模、业务复杂度的综合博弈。

我见过太多场景:

新公司上线,IT 经理一句话:

“防火墙嘛,当然放在出口。”

业务发展几年后,内网横向攻击频发,又有人说:

“是不是应该放在核心?”

再后来,上了云、上了零信任,发现:

“好像两边都不对?”

今天这次分享,我们不背书厂商,也不追求“标准答案”,只回答一个问题:

在真实企业网络里,防火墙到底该放在出口,还是核心?为什么?

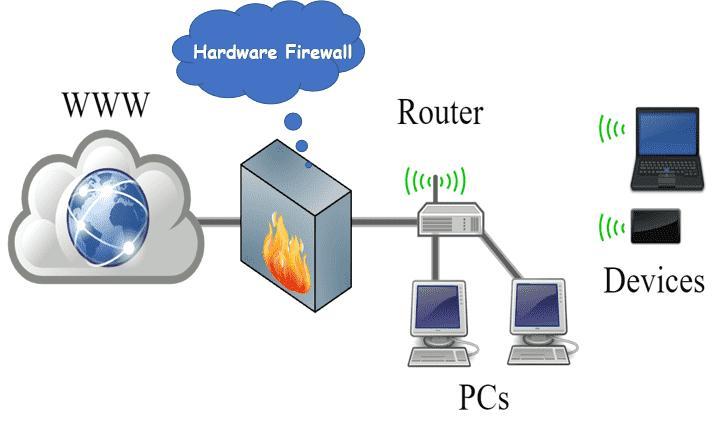

出口防火墙 vs 核心防火墙出口防火墙是什么出口防火墙,指的是部署在企业网络 Internet 出口位置 的防火墙。

典型拓扑是:

内网 → 核心交换机 → 出口防火墙 → 路由器 → ISP它的主要职责非常清晰:

控制内网访问外网防御来自 Internet 的攻击做 NAT、端口映射承担第一道安全边界

一句话总结:

出口防火墙,是“对外防御”的门神。

核心防火墙是什么核心防火墙,指的是部署在内部网络核心位置,用于控制不同安全域之间访问的防火墙。

常见位置:

办公区 ↔ 核心防火墙 ↔ 服务器区 ↕ 生产区 / DMZ它关注的重点完全不同:

内网不同区域的访问控制防止内网横向渗透对业务流量做精细化安全策略承担“内网安全隔离”的角色一句话总结:

核心防火墙,是“内部分权”的裁判。

为什么“防火墙默认放出口”几乎成了行业惯性?这个问题很多新人会忽略,但老网工心里都清楚。

历史原因:那时候内网真的很“干净”早期企业网络有几个典型特征:

内网用户少服务器集中攻击主要来自外网病毒、勒索横向传播并不常见在这种背景下:

“只要把外网挡住,内网就是安全的。”

于是:

防火墙 = Internet 防护设备放出口,顺理成章成本原因:一台防火墙解决 80% 问题现实很残酷:

防火墙不便宜核心链路带宽大高性能防火墙更贵对大多数中小企业来说:

一台防火墙放在出口解决外网威胁、NAT、VPN性价比极高。

管理原因:策略简单,责任清晰

管理原因:策略简单,责任清晰出口防火墙的策略逻辑通常是:

内网 → 外网:放行外网 → 内网:拒绝特殊端口:按需放行规则少、逻辑清楚、不容易背锅。

那为什么“只放出口防火墙”越来越不够用了?如果你在 2025 年还认为:

“只要出口安全,内网就安全”

那你多半没被勒索过。

攻击模型已经彻底变了现代攻击的典型路径是:

钓鱼邮件 / 漏洞 → 拿下一台内网 PC利用弱口令、共享、漏洞 → 横向移动直奔核心业务服务器数据加密 / 数据外泄注意一个残酷事实:

整个攻击过程,可能一次都不出网。

出口防火墙:

✔ 很努力✘ 但完全看不到内网早就不是“一个网段”那么简单了现在企业内网通常包含:

办公网服务器网数据库网生产网测试网第三方接入区如果这些区域:

在三层上互通没有安全边界只靠 VLAN 隔离那一旦被攻破:

横着走,比出门还顺。

合规与审计压力越来越大越来越多场景要求:

最小权限访问业务区之间必须有安全控制可审计、可追溯而这些:

出口防火墙天生就做不了。

把防火墙放在“核心”,真的就万事大吉了吗?很多人意识到出口不够用后,第一反应是:

“那我把防火墙挪到核心不就完了?”

很遗憾,事情没这么简单。

性能是第一道坎核心层意味着什么?

所有业务流量必经东西向流量巨大延迟极其敏感一旦防火墙:

吞吐不够会话数撑不住策略复杂结果就是:

安全没提升多少,网络先被拖死。

架构复杂度直线上升核心防火墙通常意味着:

更多安全域更多策略更多排错成本一句话总结:

它不是“插上就能跑”的设备。

运维难度大幅提升出口防火墙策略错了:

外网访问异常影响面可控核心防火墙策略错了:

业务直接瘫痪排查链路极长半夜背锅概率极高 不是二选一,而是分层

不是二选一,而是分层到这里,可以给结论了:

防火墙不是放在哪的问题,而是“放几层”的问题。

推荐的企业防火墙分层模型第一层:出口防火墙(必须)职责非常纯粹:

Internet 边界防护NAT / VPNDDoS、扫描防御特点:

策略相对简单高吞吐高稳定性这一层,任何企业都不该省。

第二层:核心/区域防火墙(按需)用于:

办公网 ↔ 服务器区生产网 ↔ 办公网DMZ ↔ 内网设计原则:

控制“谁能访问谁”只放必要端口拒绝默认放行这层的价值在于一句话:

把攻击限制在“最小爆炸半径”。

第三层:主机/应用级防护(进阶)包括:

主机防火墙微隔离零信任云安全组这是现代安全的终极形态:

即使网络被打穿,攻击也走不远。

不同规模企业,如何现实选型? 小型企业(<200 人)出口防火墙一台VLAN 基础隔离服务器区单独网段

小型企业(<200 人)出口防火墙一台VLAN 基础隔离服务器区单独网段目标:

控制成本,避免裸奔。

中型企业(200~1000 人)出口防火墙 + 核心防火墙明确安全域划分关键系统必须过防火墙目标:

防外、防内、防横向。

大型企业 / 生产型网络多层防火墙东西向流量可视化零信任/微隔离目标:

假设随时会被攻破。